Introduction

Tout événement majeur suscite l'intérêt de nombreuses parties. Autant en ligne que hors ligne, il y en a qui ont de bonnes intentions et, malheureusement, d'autres qui n'en ont pas. Lors d'événements fortement médiatisés, le nombre d'enregistrements de noms de domaine contenant des termes liés à ces événements connaît inévitablement une hausse.

La pandémie mondiale de COVID-19 n'en est pas l'exception. Certains sites sont créés pour collecter de l'argent ou aider directement ou indirectement les personnes affectées. Mais d'autres nouveaux domaines sont créés dans le but d'utiliser la pandémie comme un « appât » pour générer du trafic et attirer des victimes, exposant les utilisateurs finaux à des hameçonnages, à des logiciels malveillants et à des arnaques.

Pour apporter une réponse à cette situation, des cellules de veille en cybermenaces ont été mises en place pour collecter des informations et des données sur des menaces à la sécurité signalées ou identifiées liées à ces domaines. Certains groupes, comme la Ligue de renseignement sur les cybermenaces COVID-19 et la Coalition contre les cybermenaces COVID-19 travaillent activement pour lutter contre ces acteurs malveillants.

L'organisation ICANN participe à ces efforts anti-abus liés au COVID-19 en mettant à contribution son expertise et ses connaissances, de manière à fournir des renseignements utilisables à ceux qui sont bien placés pour déjouer des campagnes malveillantes. Nous filtrons des listes créées à partir de fichiers de zone et les complétons avec des données issues de sources externes pour identifier parmi l'ensemble des noms de domaine ceux qui peuvent s'avérer malveillants. Cependant, nous devons faire attention à ne pas encombrer d'informations ceux qui en sont déjà submergés. Autrement dit, bien que notre objectif soit celui de fournir des données qui permettent d'évaluer rapidement l'état de situation d'un domaine, le degré de fiabilité de cette évaluation est essentiel. Si ces deux éléments ne sont pas réunis, nous pouvons finir par causer plus de mal que de bien.

Nous préparons actuellement des rapports sur des enregistrements de domaines récents qui à nos yeux utilisent la pandémie de COVID-19 pour des activités d'hameçonnage et des campagnes de logiciel malveillant. Ces rapports, qui sont partagés avec les parties concernées (notamment des bureaux d'enregistrement et des registres), contiennent les preuves qui mènent l'organisation ICANN à croire que les domaines font l'objet d'un usage malveillant, ainsi que d'autres informations de contexte destinées à aider les parties concernées à déterminer les bonnes mesures à prendre.

Détail du processus

Pour générer ces rapports, nous examinons les fichiers de zone disponibles des domaines génériques de premier niveau (gTLD). Ces fichiers nous permettent de voir les enregistrements nouvellement délégués (même si notre processus nous permet de recevoir des données de toute autre source de domaines ou de noms d'hôte). Plus spécifiquement, nous cherchons dans les fichiers de zone de nouvelles entrées contenant des mots tels que « COVID-19 », « corona », « pandemic » (pandémie) et d'autres termes associés. La liste de noms de domaine qui en résulte n'est pas encore utile, dans la mesure où elle contient à la fois des noms de domaine inoffensifs et malveillants. Il faut encore épurer cette liste pour garantir la fiabilité de ses contenus.

La prochaine étape consiste à comparer ces données à celles issues de l'activité de veille en cybermenaces pour identifier des pistes qui nous permettent de conclure que le domaine est utilisé pour des activités d'hameçonnage ou de distribution de logiciels malveillants. Nous utilisons au départ Virus Total, AlienVault OTX, Phishtank et Google Safe Browsing. Cependant, notre processus est évolutif et des sources de renseignement en cybermenaces peuvent être ajoutées ou supprimées le cas échéant. Les données provenant de ces sources peuvent suggérer qu'un domaine est malveillant, même si dans la plupart des cas nous trouvons peu ou pas de preuves. Le manque de preuves peut être dû à différentes causes :

- une grande partie des domaines que nous voyons sont « parqués », c'est à dire, enregistrés pour être revendus avec une plus-value ou avec l'intention de générer des revenus via des publicités ;

- d'autres sont des domaines récemment créés qui n'ont pas encore été utilisés à des fins malveillantes ou dont le comportement n'a pas encore été évalué.

C'est pourquoi il est possible que la réputation des domaines change au fil du temps, au fur et à mesure des réévaluations périodiques auxquels ils sont soumis.

Il convient de noter que les sources que nous utilisons se concentrent surtout sur les logiciels malveillants et l'hameçonnage, si bien que les activités malveillantes que nous suivons rentrent majoritairement dans ces deux catégories. Nous identifions aussi des domaines impliqués dans l'envoi de courriels indésirables ou d'autres comportements indésirables. Pour que nous examinions ces domaines, ils doivent faire partie des sources identifiant des activités de distribution de logiciel malveillant ou d'hameçonnage. Il n'est pas rare qu'un domaine se retrouve dans plusieurs catégories, car les méthodes de collecte d'information employées par les fournisseurs de renseignements en matière de cybermenaces détectent différents aspects des campagnes malveillantes. De même, la catégorisation n'est pas une science exacte et peut donner lieu à différentes interprétations. Par conséquent, lorsque nous utilisons le terme « malveillant » nous faisons référence à l'hameçonnage ou à la distribution de logiciel malveillant, ce qui n'empêche pas que l'on retrouve un même domaine sur la liste des sources identifiant des courriels indésirables ou des comportements indésirables.

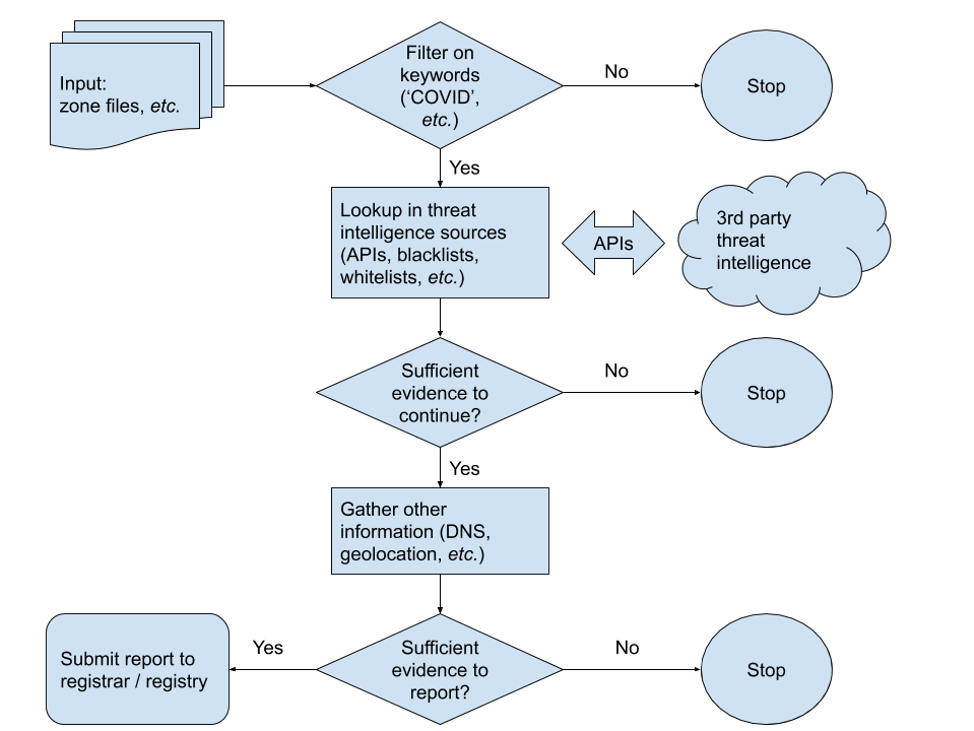

Lorsque l'on trouve des preuves fiables d'activités malveillantes, nous procédons à la collecte d'informations supplémentaires à propos de ces domaines, conformément aux conditions de signalement spécifiées par les bureaux d'enregistrement dans le Guide des bureaux d'enregistrement pour le signalement d'abus. Ces informations de signalement, qui incluent entre autres le bureau d'enregistrement (et en particulier le contact en cas d'abus) et l'information d'hébergement, servent à aider les destinataires de nos rapports de signalement à décider s'ils doivent ou non prendre des mesures (telles que la suspension) à l'encontre du domaine. Notre processus de signalement, tel que nous l'avons décrit, peut être résumé à l'aide du schéma suivant :

Le résultat de ce processus peut prendre deux formats différents :

- un fichier résumé, avec des valeurs séparées par des virgules (CSV), contenant le nom, l'IP résolu et les registres des serveurs de noms, auxquelles s'ajoutent la note attribuée par chaque source de veille et une note totale.

- un fichier markdown par domaine, contenant plus de détails sur le domaine, y compris le cas échéant des liens vers des preuves externes lorsqu'elles sont disponibles.

Statistiques

Depuis le début de cet effort fin mars, nous avons constaté une moyenne d'environ 3 250 nouveaux domaines par jour qui correspondent à nos critères de recherche. Cela concerne, au moment où on écrit ce billet, plus de 82 000 noms. Parmi ceux-ci, nous avons trouvé des preuves pour en associer environ 7 000 à des comportements malveillants. Ces domaines ont pu être résolus (par exemple, les noms de domaine n'avaient pas encore été suspendus). Le nombre de domaines identifiés par les sources de veille comme potentiellement malveillants est revu à la hausse chaque jour tout simplement parce qu'il y a davantage d'opportunités d'étudier les comportements associés à ces domaines. C'est pourquoi le nombre d'anciens noms de domaine faisant l'objet de signalements sera proportionnellement plus important que celui des domaines plus récents. En revanche, les domaines malveillants commencent à être identifiés et suspendus.

Vous aurez remarqué que les chiffres que nous avons communiqués sont moins importants que ceux affichés dans d'autres rapports publics. Cela est dû notamment à deux raisons :

- Notre point de départ sont des sources contenant des noms de domaine qui se trouvent uniquement dans des fichiers de zone. Nous ne tenons pas compte des listes d'hôtes provenant de sources basées sur le DNS passif ou d'autres points de départ équivalents.

- Notre liste contient uniquement des noms dont l'activité malveillante est suffisamment prouvée et que l'on peut encore résoudre.

Notre approche exclut des domaines qui ont été achetés par des spéculateurs et qui se trouvent parqués. Même si le fait de bloquer l'accès à ces domaines n'affecte pas les utilisateurs finaux, nous ne pourrions pas déterminer avec certitude qu'ils sont malveillants.

Résumé

Malheureusement, il y aura toujours des acteurs malveillants qui chercheront à tirer profit des événements, y compris d'une pandémie. Notre réponse à la mauvaise utilisation des noms de domaine consiste à fournir aux personnes mieux placées pour prendre des mesures des preuves impliquant des noms de domaines qui à nous yeux se livrent à des activités malveillantes. Nous croyons qu'il faut placer la barre des preuves suffisamment haut pour ne pas apporter plus de bruit que de signal. Notre procédure de signalement déploie des efforts considérables pour éviter les faux positifs. Nous espérons poursuivre notre travail avec la communauté et d'autres acteurs afin d'améliorer nos processus.